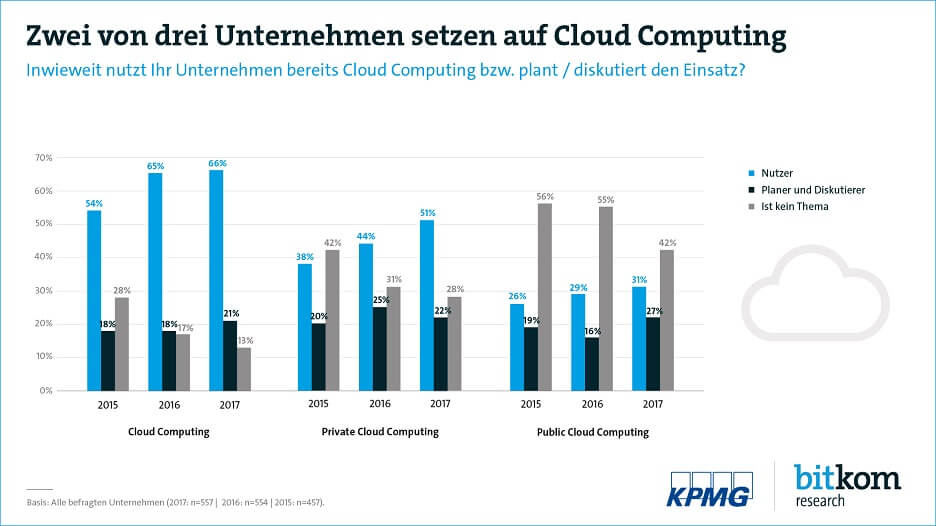

Vertraulichkeit, Verfügbarkeit, Integrität – das sind drei der wichtigsten Attribute eines IT-Sicherheits-Konzepts. Um diesen Anforderungen in bestmöglicher Art und Weise zu entsprechen, setzen manche Unternehmen bevorzugt auf On-Premises-Ressourcen oder die Private Cloud. Nur tun sie es oft aus den falschen Gründen: Laut Bitkom Cloud-Monitor 2018 fürchten 63 Prozent der befragten Unternehmen „unberechtigten Zugriff auf sensible Unternehmensdaten“ und 56 Prozent gar „den Verlust von Daten“, wenn sie die Public Cloud nutzen. Dabei sind On-Premises-IT-Systeme nicht grundsätzlich sicherer. Oft trifft sogar das Gegenteil zu. Denn kaum ein Unternehmen kann Aktualität, Manpower, Technologie und Verfügbarkeit in einem Umfang bieten wie ein hochspezialisierter Public-Cloud-Provider.

IT-Security: Public Cloud versus On-Premises

Cloud-Provider beschäftigen beispielsweise Experten-Teams, die sich rund um die Uhr um Betrieb, Wartung und Pflege von Hard- und Software kümmern. Etwa bei Images, die die Grundlage installierter Betriebssysteme darstellen: So behält eine umfangreiche Betriebs-Mannschaft Images immer im Blick, reagiert sofort, wenn Fehler oder Sicherheitsvorfälle (Incidents) in gängigen Betriebssystemen bekannt werden und implementiert umgehend Patches vom Betriebssystemanbieter. Wenn nötig, entwickeln Cloud-Provider auch eigene Lösungen, um Incidents zeitnah zu beheben, falls die Lösung des Anbieters zu lange auf sich warten lässt. Cloud-Nutzer profitieren so nicht selten als erste von Updates, die für erhöhte Sicherheit sorgen.

Neben der Architekturfrage beschäftigt IT-Verantwortliche aber auch die Sorge um das nötige Security-Wissen: Denn ausgeklügelte Sicherheits-Mechanismen verpuffen dann wirkungslos, wenn nur wenige Experten sie verstehen oder diese nicht in der Lage sind, sie vollumfänglich zu implementieren. Genau diese Spezialisten sind nur schwer und dann teuer einzustellen. Aus diesem Grund spielen Usability und User Experience auch beim Thema IT-Sicherheit eine große Rolle. Die Nachricht an CIOs lautet daher: Sicherheitsfunktionen müssen einfach, bequem und verlässlich implementierbar sein. Nur so können IT-Services in Unternehmen ein hohes Sicherheits-Niveau erreichen.

Doch ist Cloud Computing beim Thema IT-Security wirklich immer die bessere Wahl? Das kommt auf den Anbieter an und darauf, wie dieser Sicherheitsaufgaben umsetzt. Beispiel Vertraulichkeit: Daten verschlüsseln und speichern ist im Grunde eine recht einfache Aufgabe. Nur ist es mit einer starken Verschlüsselung an sich nicht getan. Auf den Umgang mit den Schlüsseln selbst kommt es an. Schließlich müssen auch diese in einem sicheren Verfahren gespeichert werden. Darum gibt es innerhalb der Open Telekom Cloud für diesen Zweck beispielsweise einen eigenen Dienst, den Key Management Service (KMS). Dort werden entsprechende Codes zum Entschlüsseln besonders gesichert in speziellen Hardwaremodulen abgelegt, so genannten Hardware Security Modules (HSM) – keine Selbstverständlichkeit im Infrastructure-as-a-Service-Umfeld (IaaS).

Zwar auf dem Vormarsch aber ebenfalls noch keine Selbstverständlichkeit ist die Nutzung von Open-Source-Systemen wie OpenStack in der Geschäftswelt. Der offene Quellcode wird laufend von einer großen Community weiterentwickelt und kontrolliert; von den Netzwerkfunktionen über den Hypervisor bis hin zu spezifischen Storageformaten. Das sorgt für ein Maß an Transparenz, das Anbieter proprietärer Software nicht bieten können. Bei Letzteren sind Aufbau und Struktur nur für den Anbieter selbst einsehbar. Wer solche IaaS-Angebote verwendet, muss auf Funktionsfähigkeit, Integrität und Aktualität vertrauen, kann dies aber nicht kontrollieren.

Die Provider-Auswahl ist also entscheidend, jedoch nicht nur aufgrund der zugrundeliegenden Software-Architektur. Es geht auch um die Marke selbst, anhand derer sich mitunter ablesen lässt, welchen gesetzlichen Regularien ein Anbieter verpflichtet ist. Hier unterscheiden sich europäische Anbieter grundlegend von US-amerikanischen. Klar ist: Jedes Unternehmen, das IT-Ressourcen in Deutschland anbietet, muss sich an deutsche Gesetze halten. Doch eine US-amerikanische Firma ist zusätzlich US-amerikanischen Regularien unterworfen. So zum Beispiel dem CLOUD-Act: US-Unternehmen müssen nach diesem Gesetz der US-Behörden bei Bedarf im Zuge von Ermittlungen Zugriff auf personenbezogene Daten gewähren – übrigens egal, wo diese gespeichert sind! Der US CLOUD-Act und die EU-DSGVO schließen sich nach Meinung vieler Experten damit gegenseitig aus.

Unternehmen wie die Telekom, die ihren Sitz in Deutschland haben und an gleicher Stelle die Rechenzentren für ihr Public-Cloud-Angebot betreiben, sind diesen Regularien nicht unterworfen, sondern handeln ausschließlich gemäß EU-DSGVO. Die Rechenzentren der Open Telekom Cloud wurden darüber hinaus bereits mehrfach von unabhängiger Stelle für ihr hohes Maß an Datensicherheit und Datenschutz zertifiziert. Dazu zählt unter anderem das Zertifikat gemäß ISO 27001 auf Basis des IT-Grundschutz-Katalogs.

Doch der Standort-Vorteil ist nur ein Aspekt. Die Open Telekom Cloud stellt darüber hinaus viele Mechanismen bereit, mit denen Kunden sichere Lösungen mit viel Komfort und wenig Aufwand realisieren können. Ein Beispiel dafür sind Security Groups, auch bekannt unter dem Begriff Firewall-Regeln. Das Prinzip dieser Security Groups ist für die meisten Netzadministratoren geläufig. Dennoch sind sie meist mühsam zu konfigurieren. Die Open Telekom Cloud ändert das. Denn hier lassen sich Security Groups in hohem Maße automatisieren. Unternehmen können beispielsweise einer Anwendung direkt vorschreiben, wie sie sich verhalten soll. Früher ein hochgradig aufwändiger Prozess, erledigen die Betriebe das heute mit wenigen Klicks oder einem Rezept des Konfigurationsmanagements. Außerdem sind Security Groups der Open Telekom Cloud direkt über programmierbare Schnittstellen (APIs), die Konsole oder Kommandozeilen ansprechbar.

Eine ernstzunehmende Gefahr für IT-Infrastrukturen sind so genannte Distributed-Denial-of-Service-Attacken (DDOS). Auch dagegen bietet die Open Telekom Cloud einen besonderen Schutz: den Anti-DDOS-Service. Ohne einen solchen Dienst und die damit verbundene Rückendeckung eines Providers sind Unternehmen entsprechenden Angriffen in der Regel chancenlos ausgeliefert. Denn dabei handelt es sich immer um ein Kräftemessen, das ab einer bestimmten Stärke nur ein Provider wie die Telekom gewinnen kann, die über eine weltumspannende Infrastruktur verfügt, die größer ist als die eines jeden Angreifers. Damit werden DDOS-Attacken auf Dienste, die in der Open Telekom Cloud gehostet sind, zuverlässig abgewehrt.

Die IT-Sicherheit gehört zu den größten Herausforderungen in Unternehmen. Verständlich, dass viele bei dem Gedanken an eine geteilte Infrastruktur zunächst zögern, denn nichts anderes ist eine Public Cloud. Eine Furcht, der sich jedoch durch Fakten beikommen lässt: Wer sich näher mit dem Thema befasst, wird feststellen, dass eine Public-Cloud-Infrastruktur mit den richtigen Vorzeichen sogar ein deutlich höheres Maß an IT-Sicherheit bieten kann als selbstgemanagte Ressourcen. Dafür bedarf es jedoch entsprechender Expertise. Oder des Rats von Experten – wie dem Cloud-Team der Telekom.

Der Autor Nils Magnus ist Experte für komplexe Zusammenhänge in den Bereichen Cloud, Security, Netzwerke und Compliance. Seit 2017 ist er als Cloud-Architekt der Open Telekom Cloud bei T-Systems tätig. Nils Magnus ist 48 Jahre alt und lebt in Berlin.

*Gutschein ist einlösbar bis zum 31.12.2026 und verfällt 2 Monate nach Abschluss des Vertrages. Das Guthaben wird mit den gültigen Listenpreisen gemäß Leistungsbeschreibung verrechnet. Eine Auszahlung ist ausgeschlossen.